件のドンキのWiFiカメラが発表されたとき、どうもいろんなメーカから同じ形のカメラが出てるじゃないか、というのが話題になっていました。

例えば、

https://www.alibaba.com/product-detail/P2P-Wifi-IP-Camera-YCC365-1080p_60761808715.html

これとか。

ドンキのカメラを外から利用するためのアプリ"YCC365"というアプリを使うことから、中身が似ているか、同じメーカが作っているOEMなのではないかという推測がされていました。

しかし、ドンキの言い分としては「プライベートブランド」であり(OEMであるということには反しない)、箱には「DESIGNED IN JAPAN」と書いてあります。

DESIGNED とはなんなのか。

もし、それが、「この製品は我々がデザイン(設計)しました」ということであれば、ほかの製品はコピー・模倣商品ということなのかもしれません。

その謎をあきらかにすべく我々はアマゾン奥地へ向かった。

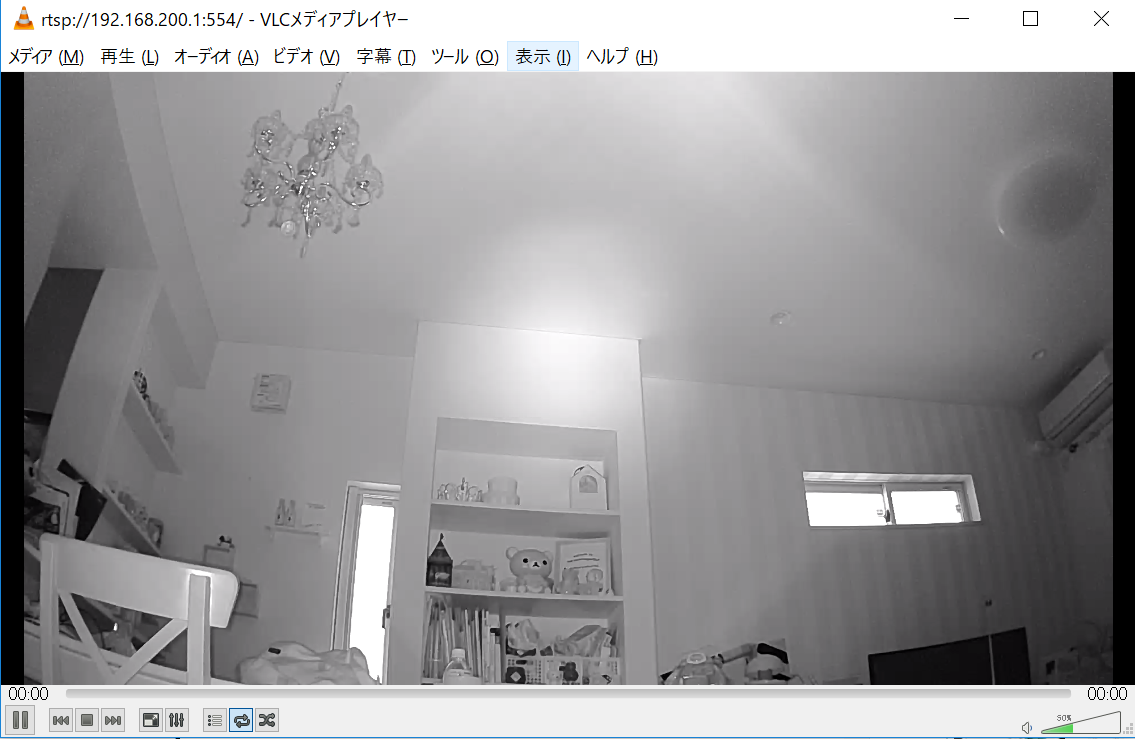

こちらがジェネリックドンキWiFiカメラの一つ、HeimVisionのHM202というカメラだ。Aliなどにも多数出ているが、素人がいきなり手を出すのはハードルが高いし、到着まで時間がかかる。そのため、アマゾンプライムで入手可能なこの商品を購入してみた。

到着して即、分解す…その前に、とりあえず外観チェックします。

確かに似ています。が、ロゴの有無以外にも微妙な差があるようです。

底面の三脚穴に使われている圧入ネジのパーツは違います。また、形成用の注入経路も違うようです。

RESETのフォント・大きさも違います。

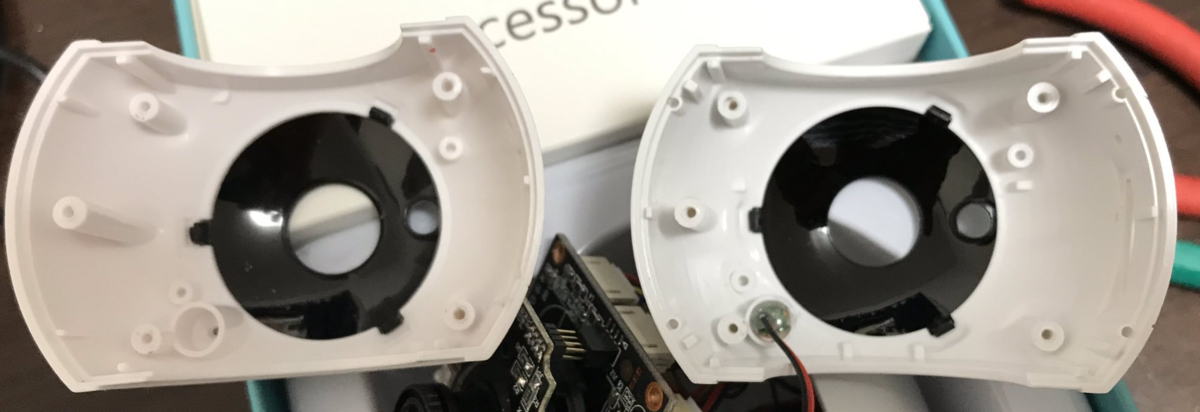

カメラ基板を取り付けている部分の基本的な構造は同じですが、やはり形成の方法が違いそうです。

商品の見た目から、金型を使いまわす(もしくは同一ラインで製造している)商品かと思ったのですが、どうやらそうでもなさそうです。

では、基板はどうでしょう。

うん、一緒だねw

基板に書かれているシルクは全く同一、部品もおそらく同じです。

違うのは、HM202のほうはマイクがリードで引き出しになっていますが、ドンキのは基板に直付けになっています。また、レンズの部品がちょっと違うだけで同じ、と言っていいようです。むしろ、ドンキのほうがロット違いでWiFi基板が違ったりしているみたいです。

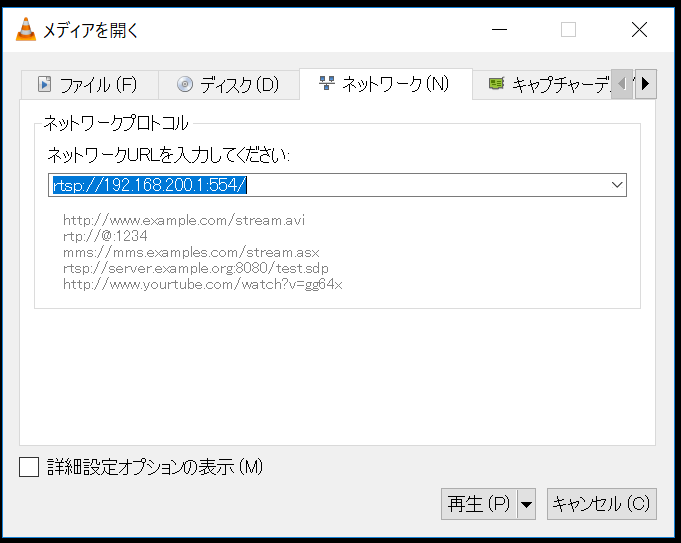

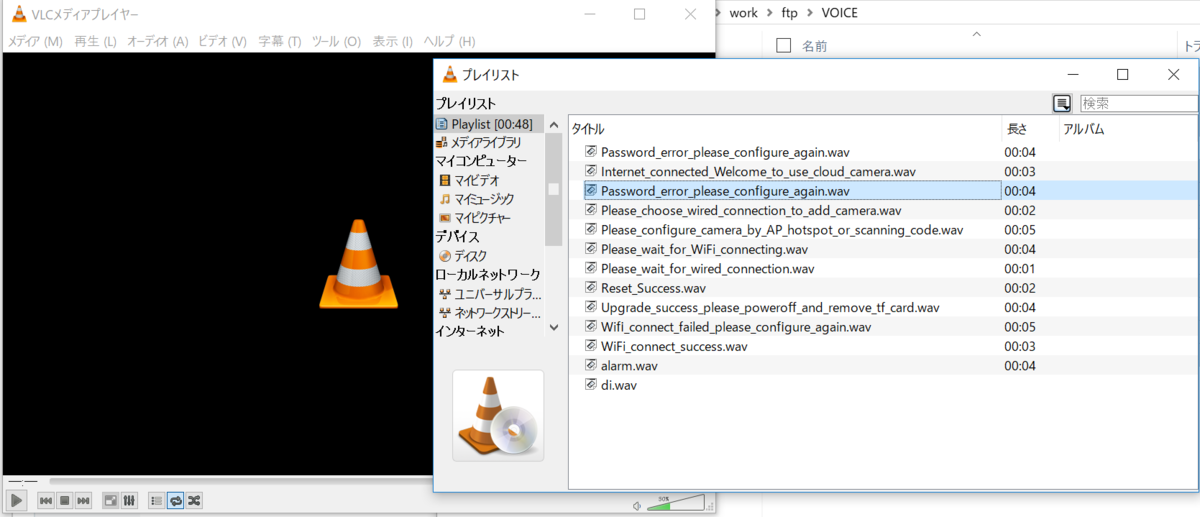

では、ソフトのほうはどうでしょうか。

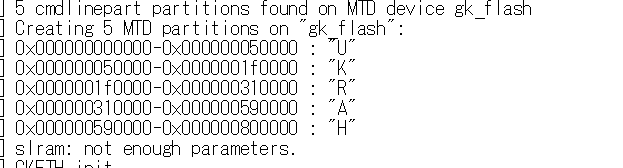

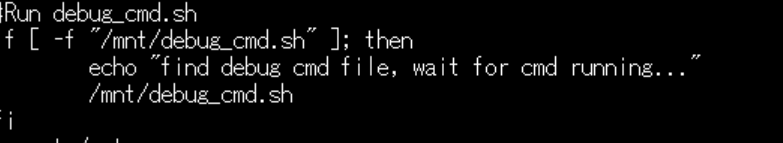

ドンキのカメラと同じように、シリアルをつないで調べたところ、u-boot / Linux部分は完全に一致。おそらく、SDK提供のものをそのまま使っているのではないでしょうか。

p2pcamアプリのコンソール出力が若干違うので、それ以外、ソフトウェアとしてもほぼ同一と考えてよさそうです。

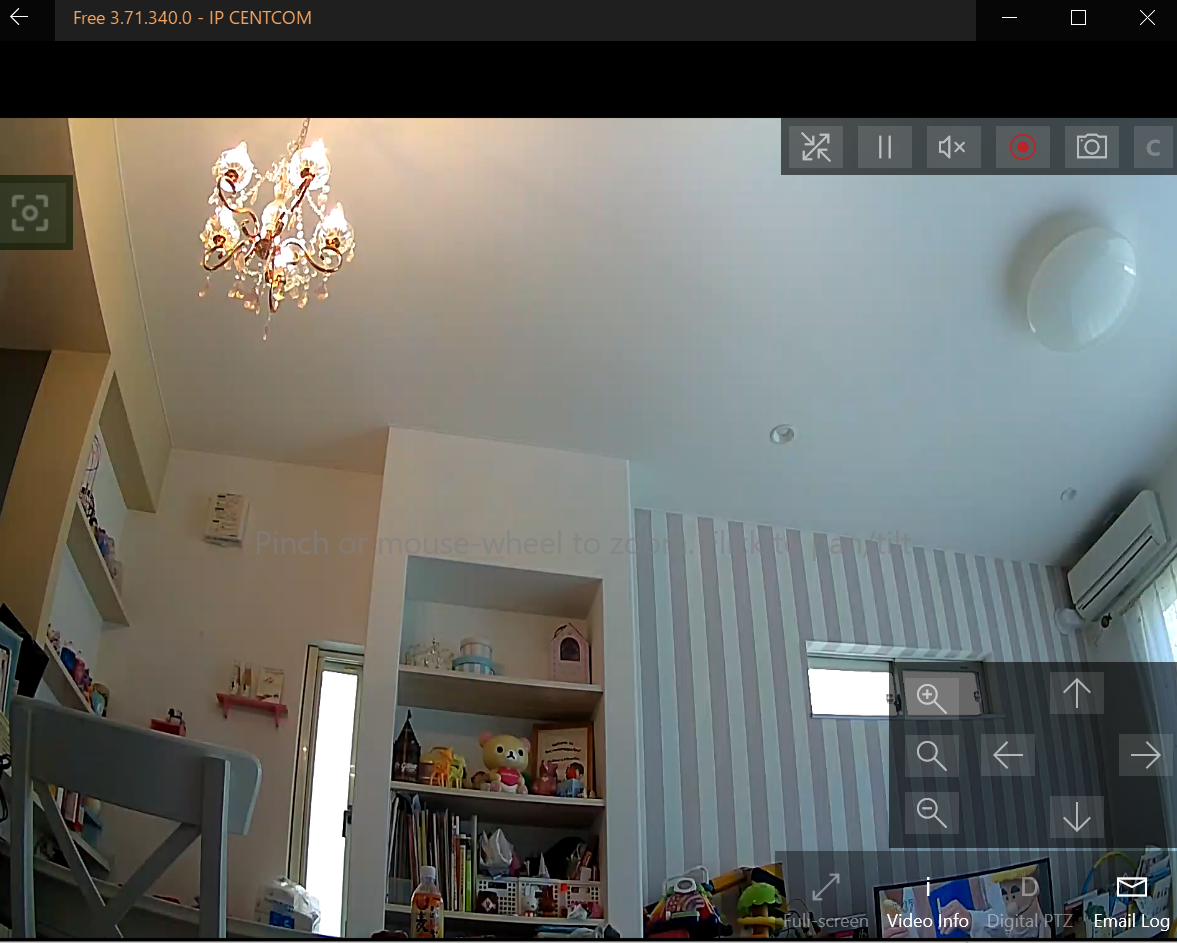

コンソール出力が違っても、クラウドの接続先やプロトコルは同じようで、ドンキのカメラが使用しているYCC365のカメラと同様にカメラを追加でき、全く差がないようにアプリ上でも並べて表示されました。

そうそう、国内で使うにあたって大事な技適。

いくら物理的に使えても、これを取得していないと電波法違反になってしまう可能性があります。おそらく、Aliで売っている類似品は日本の技適は取得していないでしょう。しかし、HM202はアマゾンで売っていることもあって、技適取得済みのようです。

では、技適番号から違いを見てみましょう。

ドンキカメラの技適番号は 201-190027と書かれています。

これを総務省のサイトから検索すると、以下のデータが出てきました。

細かいことはよくわかりませんが、どうやら、R.W.Cという会社、つまり例のアールダブリューシーがきちんと技適を取得しているようです。

添付のpdfを見ると、なんと製品写真が載っています。

みんなの電波はこうやって守られているのですね。

なるほど、

製品のラベルには確かにIP001と書かれて… いないですね。

「IL-HIP291G-2M-AI」とかかれています。

なんということでしょう、ドンキのカメラ、IP001は、技適を取得するときの検査の時には「IL-HIP291G-2M-AI」という名前だったようです!

おもしろいね。

この名前で検索すると、やはりいろいろなメーカがガワを変えて似たようなカメラを出しているようです。

この製品に使われているSoC「GK7102」は

ここのメーカが製造しています。

このSoCを使って、何社かが、IPカメラ作成用のベースボードとして基板を作って販売しているようです。

それらの中の一つとして、このカメラの基板のシルクに書いてある「BK-XHR 2.0」というものがあり、p2pcamというアプリを付けて売っているのではないでしょうか。

おそらく、p2pcamとクラウドサーバを利用させて費用を回収するモデルで。

私の勝手な推測ですが、そのため卸値はかなり抑えられているのではないでしょうか。

IP001やHM202はエンドユーザ価格が4000円程度ですが、Aliで売っているのは1200円程度。それでも利益が出る程度ということはおそらく数百円でしょう。仮に製造原価ぎりぎりだとしても、クラウドモデルの月額利用料がいくらでしたっけ?利用率がどのぐらいになるかわかりませんが、そこで元を取ることを主目的にしているのではないでしょうか。

先ほどの型番で検索すると「INQMEGA」というブランドのカメラが多くヒットします。

部品や添付パーツから考えると、ドンキのカメラのOEM元はここなのではないでしょうか。ほかのメーカのジェネリック品は、コピー品か別ルートでの製造品なのかもしれません。

ドンキの箱には「製造元」として「アール・ダブリュー・シー」と書かれていますので、こいつはいわゆる「部品」で、それを飾り付けて、説明書を付けて、ドンキのプライベートブランドとして完成させる、大事なお仕事=製造 ということのようです。

「DESIGNED」は?ねぇ?どの辺が「DESIGNED」なの?という答えにはまだたどり着けていません。が、いろいろ奥が深いですね。

技適の方向から調べたところ、ほかにもいろいろ興味深いこともありましたので、おいおい書いていきたいと思います。あぁやっぱりもうこのネタで本全然一冊書けるじゃん!こんなに無料コンテンツで書いてたらもったいない!と思ったりもする。

ところで、この騒ぎのおかげでたぶんドンキカメラ20台ぐらいは売上増えてると思うんだけど、何ももらってないし、たぶんメーカには恨まれてると思いますね。