もう一台買おうと思っていたのにGWで実家に帰っているうちに地元店舗から在庫が消えているぞ…

さて、実際にハックし始めます。

背面のmicroUSB端子は物理的に電源ピンしか配線されていませんので通信等の機能はありません。

調べてあったUART端子にUSB-TTL変換ケーブルを接続し、シリアルログインを試みます。

しかし、rootのパスワードがわかりません。

が、実はこのボードの共通パスワードがデフォルトのままセットされているためそれが使えてしまいました。

ここに直接書くとアレげですが、前の記事にあるキーワードでググり続けると見つかると思います。

さっくりそのパスワードでログインできました。

しかし、なんだかデバッグメッセージが表示されてて作業しにくいです。

dmesg -n 1でも消えないプログラムからの表示がシリアルに流れているようです。

で、psを見てみると。

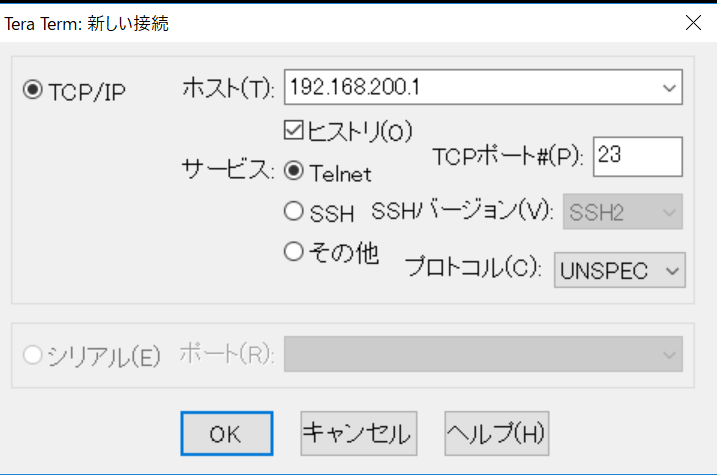

telnetdが動いているようなので、接続にトライします。

ifconfigを見てみます。

起動直後、何も設定していない状態では、こいつがAPになった状態になっていますので、PCからそのアクセスポイントにつないでやります。

SSIDはCLOUDCAM_(MACADDRESS)になっています。

これにつなぐと、192.168.200.xのIPがもらえるので、192.168.200.1にtelnetしてみます。

つながっちゃった。

これで変なメッセージも出ないし、複数ターミナル開けたりで便利です。

あとは、wwwが立ち上がってるんだけど、デフォルトで変なパスに飛ばされちゃうな…

続きはこちら