たまたま見つけたこの記事が気になりました。

防災無線が聞けるラジオが売れ行き好調。コミュニティFM局の債務を完済させるほどに。赤字のラジオ局を救った「緊急告知ラジオ」 品薄になるほど人気:朝日新聞デジタル https://t.co/MSwaxeGwL6 #

— 短波ラジオTIMELINE (@bcl_ml) September 8, 2021

東海地震に備えて、そっちの地方では自動受信機能のあるラジオが行政から準備されているらしい、というのは知っていたが、どうやら最近はそれ以外の自治体でも行政補助などで比較的安価にこのような防災ラジオが聞けるとのことです。

防災ラジオ、でイメージされるのは手回し充電式やソーラー充電式のラジオなどもあるかもしれない。しかし、これは基本的には常時コンセントにつないで、逃げる前にその状態を知らせてくれる機能がメインのようです。

そして、これは各自治体で受信できる放送がプリセットされているため、例えば他県などに引っ越しすると突然役に立たなくなってしまう。これはもったいない。

せめて普通のラジオにとして使えたらいいのではないか、と思う人は結構いるようだが、それを実現までこぎつけてはいないようです。

どれどれ、これはいっちょやってみるか、とメルカリやヤフオクで検索していくつか購入してみました。

まずはこちら。

ホーチキ製の緊急ラジオ EMR-01

メルカリで送料込み1,200円。

これは静岡市の緊急情報に対応したラジオとのことです。

早速分解してみましょう。

皆さん、ラジオ分解したことあります?どんな感じだったか覚えてます?

バリコンがあって、IFTや裸コイルがあって、蝋で固めてあったり?

今のラジオこんなんですよ。

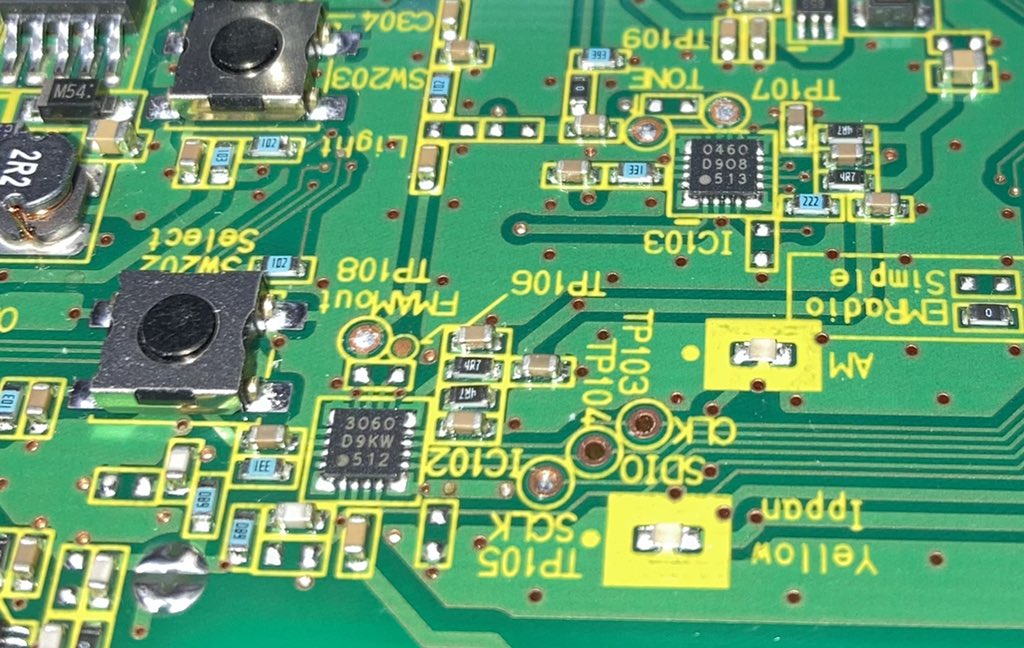

ホーチキの静岡市緊急情報防災ラジオを分解。

— ひろみつ(honeylab) (@bakueikozo) September 22, 2021

想定通りアナログ部はほとんどなく、R5F2134(ルネサス)とその下にSDRチップが二つ。

受信フラグを取って4066アナログスイッチでアンプに流す、かな。

マイコンからHUIは出てないっぽいので、なんかするなら一からソフト書かなきゃだと思う。 pic.twitter.com/yW7xVmQTPL

ででーん。コイル?バリコン?ありません。

メインのマイコンと思われるR5F2134がありますが、一昔前のポータブルラジオなんかに入っていたような受信専用のICは見当たりません。

果たして受信はどうやって???

その秘密はこちら。

この超小型、高々5mm角のQFNパッケージのIC、Si4730がその正体です。

(データシート↓)

https://www.skyworksinc.com/-/media/Skyworks/SL/documents/public/data-sheets/Si4730-31-34-35-D60.pdf

これは受信アンプからアナログオーディオ出力、はてはデジタル音声出力まで備えたワンチップデジタルラジオ受信ICなのです。

選局はバリコンやVCOではなく、マイコンからI2Cで制御することで行われます。

このラジオにはフルバンドのIC(Si4730-D60、3060と刻印)とFM専用(Si4704-D60、0460と刻印)のICが二系統載っていて、それぞれ音声受信と緊急信号受信用に割り当てられています。緊急受信信号を受信すると直ちにマイコン制御で緊急放送を受信できるようになっているようです。

基板上にI2C信号のテストパッドがあったので一応信号も見てみます。

確かに、マイコンからラジオ受信チップに信号を送っているようです。

SDR部。 pic.twitter.com/sxIUqu4MZ9

— ひろみつ(honeylab) (@bakueikozo) September 22, 2021

この仕組みを理解したうえて、改造可能性を検討しますが…

この部品構成では、周波数テーブルはメインのマイコン内蔵ROMに制御プログラムと一緒に書き込まれていると考えるしかありません。

書き込まれた制御プログラムは、専用のツールなどで読み込める場合もありますが、そうでない場合も多いです。また、プログラムを一から書けば、もちろん自由に受信周波数を変更することが可能でしょう。しかしながら、それはちょっと手間がかかりすぎます。

ちょっとこいつは置いておくことにして、次の機種にかかります。

mediaTRY さくらFM 緊急告知ラジオ

最初に紹介したさくらFMとやらのラジオを入手しました。

ヤフオクで1000円+送料520円

ヤフオクにて同じものを入手した。

— ひろみつ(honeylab) (@bakueikozo) September 24, 2021

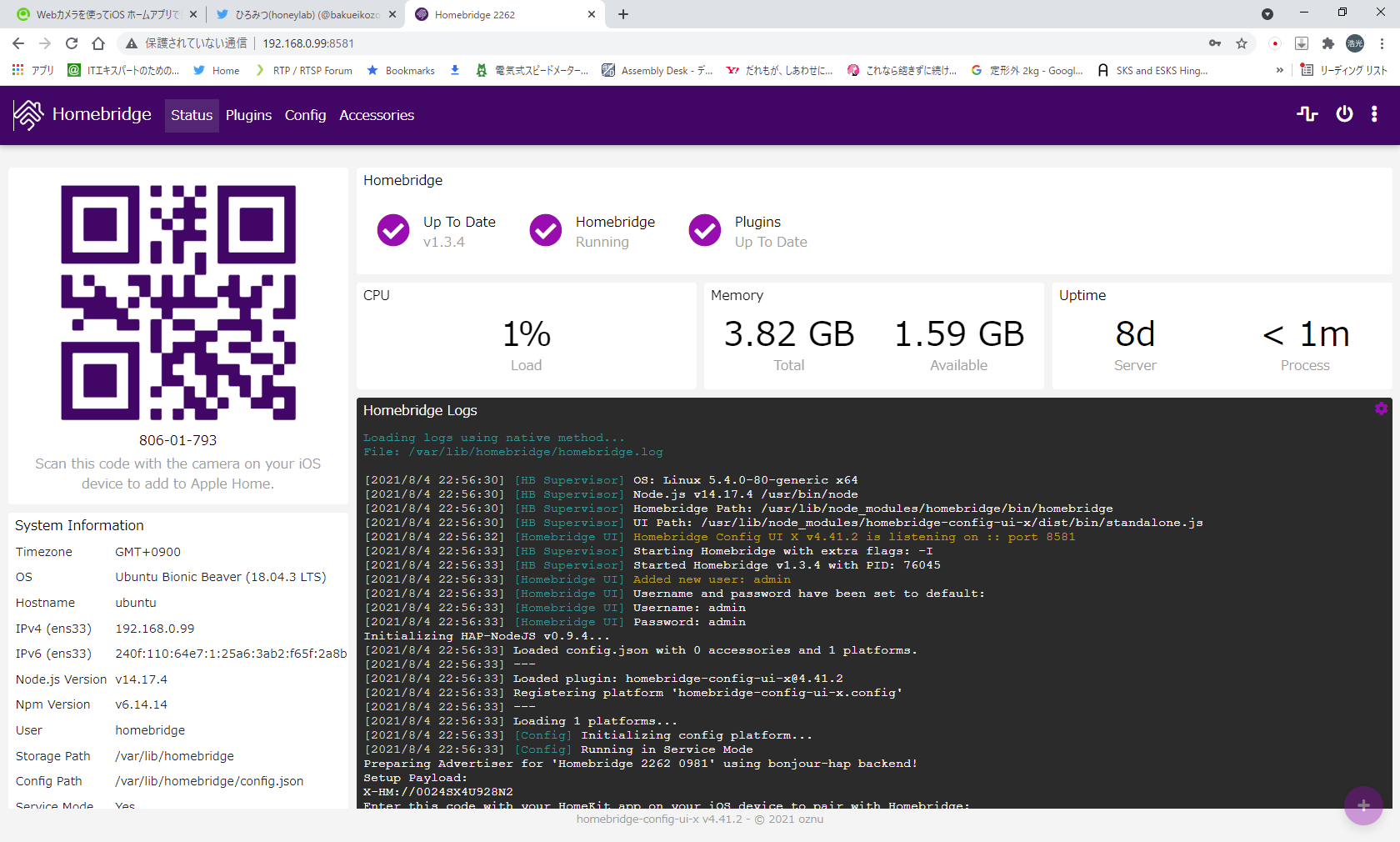

早速分解。他のものと大体内部回路構成は似てるけど、レイアウト他はメーカも違い全然違う。

そしてこいつはなんと、CPUの側に24のI2Cメモリがついてるぞ!!

これは期待!! https://t.co/pS7gF95J6M pic.twitter.com/EsDY2fOmNE

早速これも分解してみます。

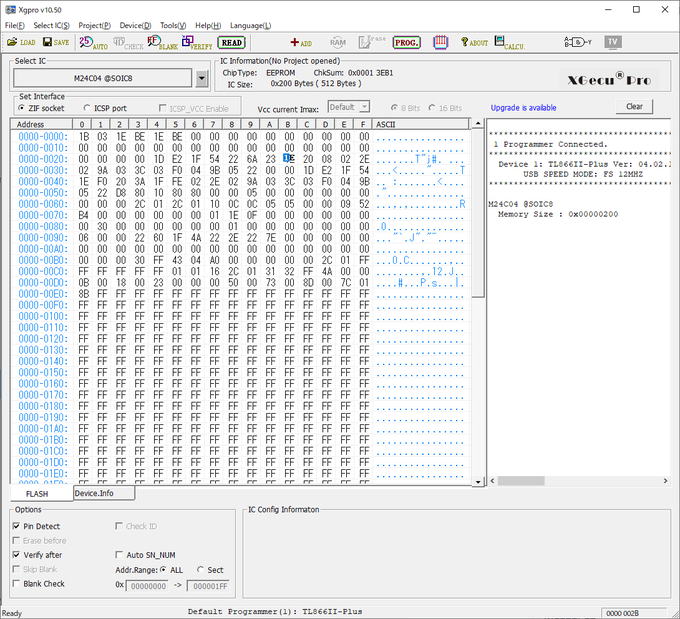

基板をよく眺めてみると、メインのマイコンのそばに…24C04と書かれたチップが!

これはI2C EEPROMと呼ばれ、マイコン制御などの機器で小容量のデータ保存などに使われる部品です。この部品が載っているということは、周波数テーブルがここに保存されているという期待が高まってきました。早速中身を覗いてみます。

中身の読み取りには、I2C EEPROM リーダを使います。

アマゾンで2000円程度で買えるものもあります。

安価なもの、持っているはずなのですが見つからなかったので、手持ちの中でも一番対応チップの多い大げさなものを使いました。

ICクリップを使ってリーダと接続します。回路構成によっては、このような接続ではうまくいかない場合がありますが、この機種ではうまくいきました。

24C04の容量は4kbit=512byte。バイナリデータが読み込まれました。

さて、この中におそらく周波数データが含まれていると思われます。

テキストエディタに張り付けて、16進データの区切りを見ながら考えていくと

こんな感じに区切れて…

この値…確かに周波数だ!

周波数テーブル以外にもおそらく何らかの初期化データやステータスなどを保存していると思われる不明データもありますが、明確に周波数と思われる部分がありますので、ここを書き換えてしまえば改造できるはず!

というわけで早速書き換えていきます。(赤字の部分が書き換えたデータです)

ここでは、さくらFM 78.7MHz→78.0MHz bayfmなど、関東圏のFM放送の値に変更し、データを書き込みます

はやる気持ちを抑えて電源を入れると…

ホーチキの静岡市緊急情報防災ラジオを分解。

— ひろみつ(honeylab) (@bakueikozo) September 22, 2021

想定通りアナログ部はほとんどなく、R5F2134(ルネサス)とその下にSDRチップが二つ。

受信フラグを取って4066アナログスイッチでアンプに流す、かな。

マイコンからHUIは出てないっぽいので、なんかするなら一からソフト書かなきゃだと思う。 pic.twitter.com/yW7xVmQTPL

成功しました!!!!

先ほどは当然ノイズしか流れなかった関西の防災ラジオを、関東用のラジオ、しかも放送局プリセットで使いやすいラジオに生まれ変わらせることができました!!!

とりあえず、ぼくのかんがえたさいきょうの関東ラジオプリセットは

こんな感じになりました!

また、記事にあるように防災無線である60MHz帯の受信もできるようなので、(プリセットされていたのは69.15MHz、受信チップの下限は64MHz)、近々住んでいる市の防災無線が受信可能かどうか調べ、セットしてみたいと思います。

ちなみにこのラジオ、公式のYahooストアで「芦屋モデル」として8,800円で売られていますが、回路的に同じ「西宮モデル」は2,200円で売られているようです。

(おそらく助成金が、とかそういう関係なんだとは思います。)

もしかすると、このラジオは引っ越した際にはその市内のどっかにおいていったほうが公共の助けにはなる気もしますが、自分のものとして持っているのであれば、このように改造し、新しい住まいでの防災に備える、という使い方もできるのかもしれません。

今回、偶然にもこのさくらFMモデルが(というより、紹介記事を読んで直感的に行けると思い)改造可能でしたが、そうでないものもあるかもしれません。

もし、手元にこういった防災ラジオをお持ちで、また、引っ越しなどにより当面使用の予定がないとか、単純に気になる、とか言った場合、中の写真を送っていただけるとそのラジオの可能性について検討できるかもしれません。